honey-pot-report.hatenablog.com

先週のハニーポットにきたアクセスの中で多かったipアドレスを調べます。

アクセスが多かったipアドレスはこの2つです、

2022-04-08 175.107.197.123 2001

2022-04-09 31.45.240.114 2001

※ログ集計結果を抜粋

31.45.240.114は下記記事で調べています。

honey-pot-report.hatenablog.com

本記事では175.107.197.123を調べていきます。

リクエストは、

"GET /manager/html HTTP/1.1"

になります。

これも管理者サイトへの不正アクセスですね。

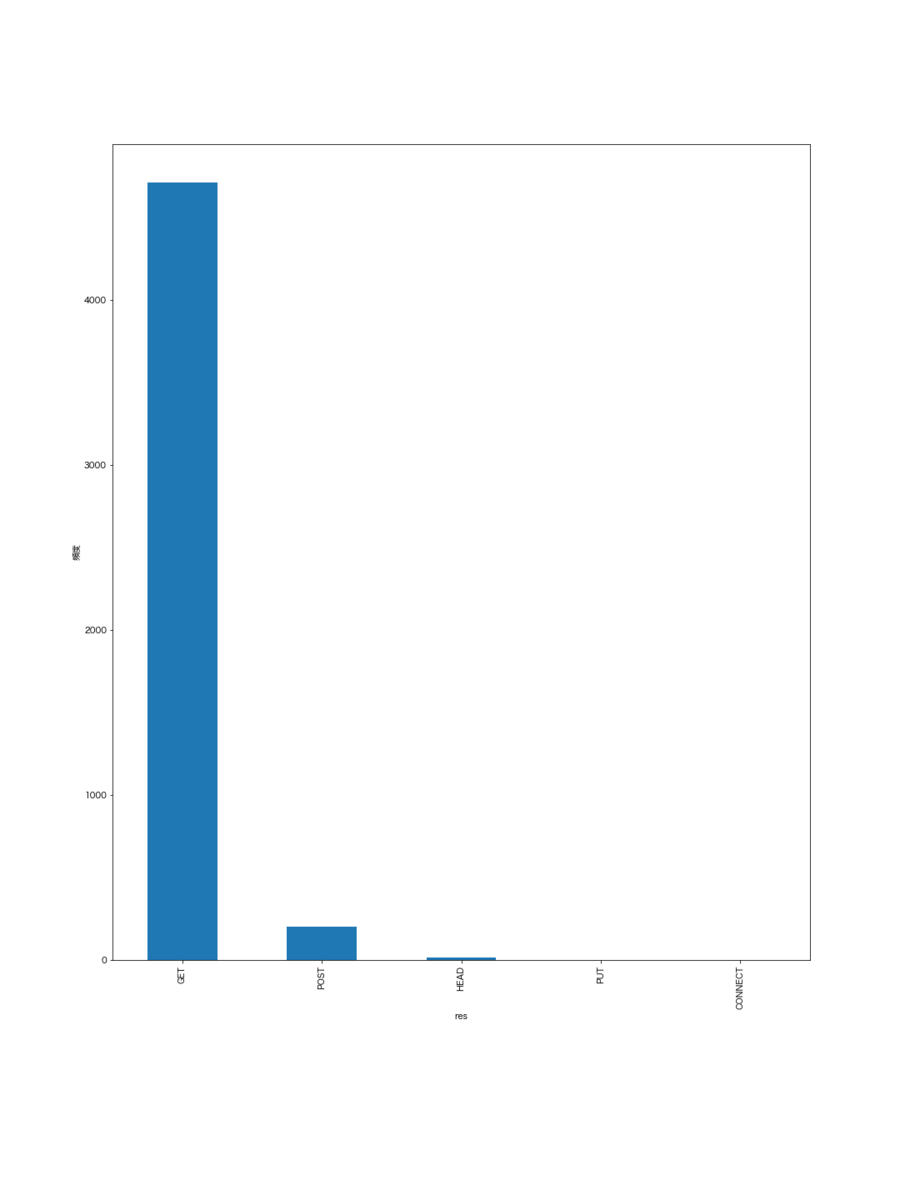

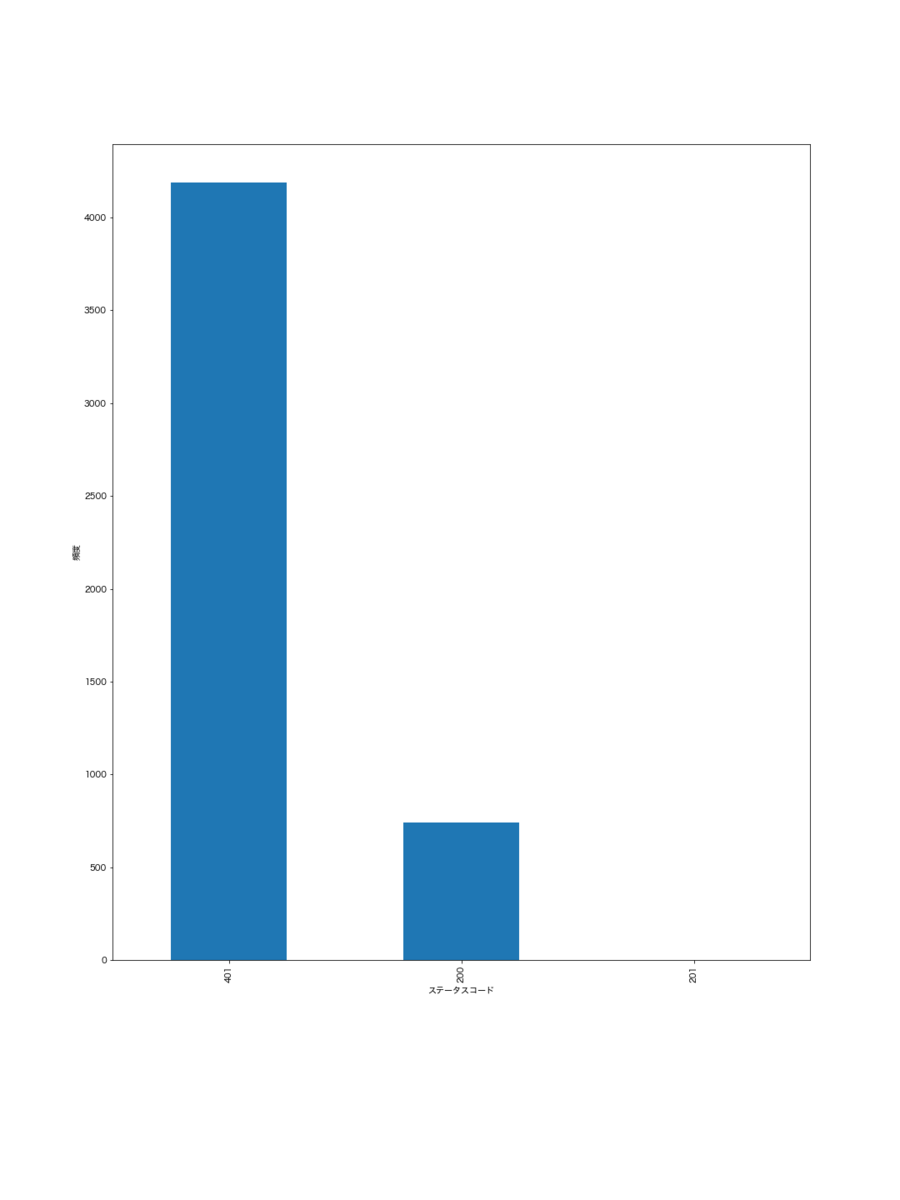

ログ分析

base64でログ内容をデコードした結果がこちらです。

GET /manager/html HTTP/1.1

Accept: image/gif, image/jpeg, image/pjpeg, image/pjpeg, application/x-shockwave-flash, application/x-ms-application, application/x-ms-xbap, application/vnd.ms-xpsdocument, application/xaml+xml, */*

Accept-Language: en-us

User-Agent: Mozilla/5.0 Gecko/20100101

Accept-Encoding: gzip, deflate

Host: XXX.XXX.XXX.XXX

Connection: Keep-Alive

Authorization: Basic Z3Vlc3Q6fiFAIyQlXiYqKCk=

なんかデジャヴ????

いや、デコード結果が前回の31.45.240.114のアクセス内容と同じです。

ipアドレス

ipアドレスはパキスタンからのアクセスになります。

このような管理者サイトへの不正アクセスはよくあることですね。

ipアドレスを調べるとさまざまな国からのアクセス(詐称していたり、乗っ取ったりなどがほとんどだと思いますが)がきて、住所や名前などをみてみるのも面白いものです。

inetnum: 175.107.196.0 - 175.107.199.255

netname: CYBERNET

descr: Broadband Services

descr:

country: PK → (パキスタン)

admin-c: AQ84-AP

tech-c: AQ84-AP

abuse-c: AC1727-AP

status: ALLOCATED NON-PORTABLE

mnt-by: MAINT-PK-CYBERNET

mnt-irt: IRT-CYBERNET-PK

last-modified: 2021-01-27T13:12:55Z

source: APNIC irt: IRT-CYBERNET-PK

address: A904, 9th Floor,Lakson Bldg 3,Sarwar Shaheed Rd,Karachi-74200

e-mail: noc-abuse@cyber.net.pk

abuse-mailbox: noc-abuse@cyber.net.pk

admin-c: AQ84-AP tech-c: AQ84-AP

auth: # Filtered

remarks: noc-abuse@cyber.net.pk is invalid

mnt-by: MAINT-PK-AQ

last-modified: 2022-03-16T17:18:09Z

source: APNIC role: ABUSE CYBERNETPK

address: A904, 9th Floor,Lakson Bldg 3,Sarwar Shaheed Rd,Karachi-74200

country: ZZ

phone: +000000000

e-mail: noc-abuse@cyber.net.pk

admin-c: AQ84-AP

tech-c: AQ84-AP

nic-hdl: AC1727-AP

remarks: Generated from irt object IRT-CYBERNET-PK

remarks: noc-abuse@cyber.net.pk is invalid

abuse-mailbox: noc-abuse@cyber.net.pk

mnt-by: APNIC-ABUSE

last-modified: 2022-03-16T17:25:55Z

source: APNIC

person: Amjad Qasmi

address: A904, 9th Floor,Lakson Bldg 3,Sarwar Shaheed Rd,Karachi-74200

country: PK → (パキスタン)

phone: +92-021-38400654

e-mail: zhqasmi@cyber.net.pk

nic-hdl: AQ84-AP

abuse-mailbox: noc-abuse@cyber.net.pk

mnt-by: MAINT-PK-AQ

last-modified: 2021-08-31T07:15:27Z

source: APNIC % Information related to '175.107.197.0/24 (マスク範囲)AS24440'

route: 175.107.197.0/24 (マスク範囲)

origin: AS24440

descr: Cyber Internet Services Pakistan A - 904 9th Floor Lakson Square Building No. 3 No. 3, Sarwar Shaheed Road Karachi-74200 Pakistan mnt-by: MAINT-PK-CYBERNET

last-modified: 2016-10-18T11:44:18Z

source: APNIC % Information related to '175.107.197.0/24 (マスク範囲)AS9541'

route: 175.107.197.0/24 (マスク範囲)

origin: AS9541

descr: Cyber Internet Services Pakistan A - 904 9th Floor Lakson Square Building No. 3 No. 3, Sarwar Shaheed Road Karachi-74200 Pakistan mnt-by: MAINT-PK-CYBERNET last-modified: 2018-05-03T07:12:43Z

source: APNIC

ハニーポット参考書籍

ハニーポット構築する際に参考した書籍です。